Teil 1: Azure Multi-Faktor Authentisierung

Wer heute einen Webdienst intern betreibt und diesen seinen externen Mitarbeitern zur Verfügung stellen will, muss mehrere Dinge beachten: Wie kommt man von draußen in das Firmennetzwerk und wie authentisiert sich der Benutzer?

Bei der Veröffentlichung fallen sofort Begriffe wie Reverseproxy, DMZ, Firewall, externe IP, externer DNS und jede Web-App hat individuelle Ansprüche, mit welchem Reverseproxy sie am liebsten zusammenarbeiten würde.

Ähnlich komplex ist die Authentisierung, die gleichzeitig sicher und komfortabel für den Anwender sein soll. Meist sind hier die Anforderungen an die Sicherheit so hoch, dass der Anwender die Lösung gar nicht mehr benutzen will.

Eine der besten Sicherheitsmechanismen ist die Verwendung eines zweiten Faktors, so dass der Benutzer neben seinem Kennwort noch eine zusätzliche Sicherheitskomponente bemühen muss, um sich von außen zu authentisieren. Der bekannteste Multifaktor Token ist dabei der PIN Generator, den der Anwender bei sich trägt und dieser bei Bedarf ein solches Einmalkennwort erzeugt und welches der Benutzer dann abtippt. Meistens tippt er es zweimal ab, da er sich bei der ersten Zahlenkolonne vertippt hat – vorausgesetzt er hat den Möppel überhaupt dabei.

Den Aufwand die Hardware Tokens an die Benutzer zu bringen

Hier bringen die Azure Active Directory Dienste eine interessante Variante, das Mobiltelefon zum zusätzlichen Faktor der Authentisierung zu machen: Sie erzeugen keinen Code mit einer App oder einem Token sondern werden direkt aus dem Azure Rechtenzentrum angerufen und zum Tippen der Raute-Taste („#“) aufgefordert. So kann selbst das Festnetztelefon zum Multifaktor werden:

Vorteil Nummer eins: Das ist für den Anwender so einfach, wie ein Telefonat entgegennehmen. Keine kryptischen Zahlenkolonnen, keine Apps, kein zusätzliches Gerät.

Aber was kann die Lösung noch: Der Fraud Alert

Wird der Benutzer von seinem Authentisierungsdienst angerufen, obwohl er sich gar nicht angemeldet hat, so kann er den Fraud Alert auslösen. Einfach Null-Raute („0 – #“) wählen und damit seinen Administrator informieren und die versuchte Anmeldung unterbinden.

Eine solche Telefonie-Interaktion in das aktuelle Sicherheitsgateway zu integrieren, egal ob in Firewall oder im Reverseproxy ist eine unglaublich komplexe und damit fehleranfällige Lösung. Falls es überhaupt eine solche Lösung „out-of-the-box“ gibt.

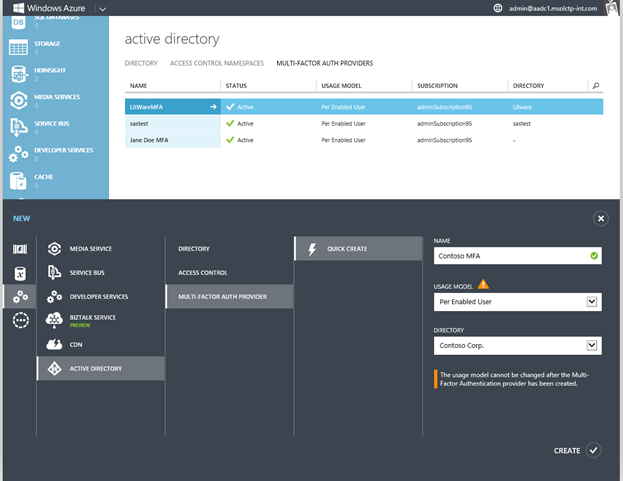

Unter Azure, genügt es den entsprechenden Dienst zu buchen und z.B. in einen Radius Dienst zu integrieren. Damit bleibt Ihre Applikation und Ihr Active Directory On-Premise, lediglich die Multifaktor Authentisierung geht durch die Azure Rechenzentren.

Ein Cloud Dienst für Ihre On-Premise Lösung!

Mehr Information zu Azure MFA: http://azure.microsoft.com/en-us/services/multi-factor-authentication/

Wer jetzt die Lösung für die Veröffentlichung oder Reverseproxy vermisst, der muss auf den zweiten Teil dieses Blogartikels warten: Der Azure Web Application Proxy Service, hier unter http://blog.sul.de/

Kontakt: Christian Weber, cweber@sul.de, sherbst@sul.de