Teil 2: Der Azure AD Application Proxy

In Teil eins unserer Reihe „Wie ein Cloud Dienst ihre On-Premise Installation schützt“ ging es um die Authentisierung von veröffentlichten Anwendungen mit einem zusätzlichen Faktor. Aber wie öffnet man eine interne Web Anwendung nach außen?

Man nehme einen Reverse Proxy – aber nicht irgendeinen, denn nicht jedes Produkt unterstützt jedes Szenario. So kann die Windows Server Rolle WAP zwar hervorragend eine zertifikatsbasierte Anmeldung nach draußen veröffentlichen, aber Klartext-Authentisierung reicht er durch wie eine einfache Firewall. Ist der richtige Reverse Proxy ausgemacht muss eine freie IP Adresse gefunden werden, was im IPv4 Protokoll immer schwieriger wird. Selbst wenn noch etwas frei ist, will man wirklich für einen Webdienst eine IP Adresse belegen? Manchmal lassen sich zwar unter einer IP Adresse mehrere Webzugriffe veröffentlichen, aber das hängt vom Proxy ab. Und von der gewünschten Authentisierung. Und vom Dienst, der veröffentlicht werden soll. Jetzt wird es komplex – zu komplex? Dann gibt es eine einfache Lösung: Der Azure AD Application Proxy.

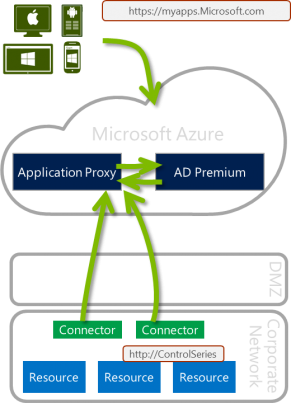

Der Azure AD Application Proxy ist ein Dienst, der eine intern verfügbare Website nach außen veröffentlicht und sich um die sicherheitsrelevanten Dinge wie Authentisierung und Absicherung vor DoS und Brute Force Attacken kümmert. Also ein klassischer Reverse Proxy? Nein, denn der Azure AD App Proxy läuft nicht in Ihrer DMZ und hinter Ihrer Firewall sondern im Azure Rechenzentrum! Damit sind Themen wie die Verfügbarkeit und Georedundanz schon in der Produktauswahl erledigt. Die externe IPv4 wird vom Microsoft Rechenzentrum zur Verfügung gestellt und dort findet auch die Authentisierung statt – am liebsten natürlich mit dem zweiten Faktor aus Teil 1 unserer Blog Serie.

Neben den offensichtlichen Dingen wie dem IP Zugriff und der Anmeldung übernimmt das Azure Rechenzentrum auch die Dienste der Perimeter-Sicherung. Es werden nicht nur klassische IDS und IPS Systeme verwendet, sondern Funktionen genutzt die nur ein Cloud Dienst bieten kann. So überwacht Microsoft, ob eine Anmeldung wiederholt vom gleichen System auf unterschiedliche Mandaten versucht wird. Daran erkennt die Microsoft Threat Detection wenn ein Angreifer versucht mit gephishten Daten eine Anmeldung durchzuführen. Darüber hinaus liefert die hauseigene Cybercrime Unit in Echtzeit Informationen von Botnet infizierten Clients und verweigert diesen die Anmeldung, noch bevor ein Phishing Versuch gestartet werden kann.

Aber gehen wir mal vom besten Fall aus, der rechtmäßige Anwender meldet sich erfolgreich mit Benutzername und Passwort und einem zweiten Faktor an seinem Userportal https://myapps.microsoft.com/ an. Dort werden alle Web Applikationen als große Kacheln präsentiert – der Anwender muss sich also nur eine URL merken, egal wie viele Applikationen veröffentlicht werden. Alles natürlich mit nur einer Anmeldung: Single Sign on – Single Point of Access.

Aber wie findet der Azure Dienst den Zugang zu

Somit ist der Azure AD Application Proxy das ideale Produkt um Exchange, SharePoint oder die ControlSeries zu veröffentlichen. Einzige Voraussetzung ist ein Internetzugang und ein Azure Active Directory Premium zur Benutzerverwaltung. Zurzeit ist der Azure AD Application Proxy noch in „Preview“ aber bereits für jeden mit einer aktiven Azure Subscription buchbar.

Mehr Informationen zum Azure AD Application Proxy finden Sie hier:

http://msdn.microsoft.com/en-us/library/azure/dn768214.aspx, Enable Application Proxy services

Kontakt:

Christian Weber, cweber@sul.de

Sascha Herbst, sherbst@sul.de