Die Nachrichten der letzten Wochen und Monate lassen die IT-Abteilungen vieler Unternehmen und Behörden aufhorchen.

Beinahe täglich wird von Angriffen auf die IT- und Netzwerkinfrastrukturen großer Unternehmen, Kraftwerken und sogar Netze ganzer Länder (Nordkorea)

berichtet.

Augenscheinlich scheint es sehr „einfache“ Methoden zu geben, die Umgebungen in die Knie zu zwingen. Oftmals genügt es, millionenfache Anfragen pro Sekunde an Webserver oder DNS Systeme zu schicken, um diese auszuschalten.

Jeder fragt sich nun wie kann es dazu kommen, man hat doch schließlich eine Firewall und Virenscanner auch?

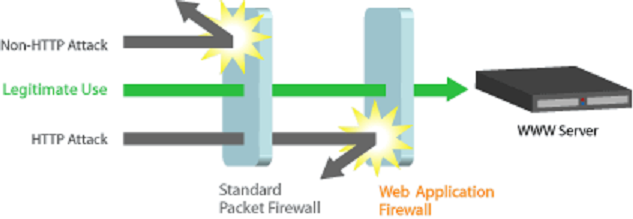

Die herkömmlichen Firewalls basieren auf dem Schutz des Layer-2+3 TCP/IP Datenverkehrs und versuchen durch Regeln für IP und Port Zuordnungen das Netz abzusichern. Das klappt auch ganz hervorragend, aber natürlich sollen ja die Webserver oder Web Applikationen für die Kunden erreichbar sein über HTTP oder SSL Verbindungen. Allerdings können die normalen Firewalls ja nicht in den Traffic bzw. die dahintersteckende Logik hineinschauen, denn für sie ist die Verbindung via Port 80 oder 443 ja gültig. Was gemacht wird vom Client zum Webserver versteht sie nicht.

An dieser Stelle, dem Layer-7, der Anwendungsschicht im OSI-Modell, kommen nun die Web Application Firewalls zum Zuge (genauer gesagt bereits ab Layer-4…) die den gesamten Datenverkehr von einem Client zum Webserver und vom Webserver zum Client analysieren, bewerten, ändern oder blockieren kann!

Die einfachste Variante von Angriffen oberhalb Layer-3 sind zum Beispiel die DDOS („distributed denial of service“) Attacken auf DNS-Server oder SYN-FLOOD Attacken auf Webserver mit tausenden von sinnlosen HTTP-GET Befehlen. Diese Art von Angriffen zielt darauf, Infrastrukturen lahmzulegen.

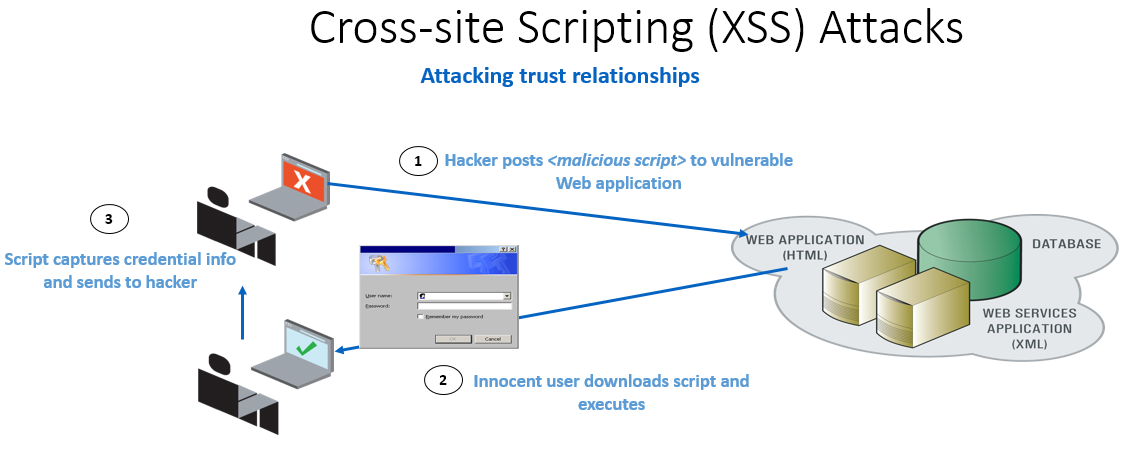

Die intelligenteren Attacken zielen aber direkt auf die Logik der Webseiten und der in den meisten Fällen dahinterliegenden SQL-Datenbanken. Wer kennt nicht die Angriffe auf große Shop-Systeme, in denen via sogenannter CROSS-SITESCRIPTING oder SQL-Injection Attacken millionenfach Kreditkartennummern oder Login-Daten entwendet wurden?

Quelle: Citrix Systems Inc.

Um sich hier zu schützen, setzt man zusätzlich zu den Layer-3 Firewalls (und IDS/IPS-Systemen) die Web Application Firewalls ein.

Diese agieren in der Regel als sogenannte Reverse Proxies, d.h. sie nehmen die Anfrage der Clients entgegen, terminieren den Traffic, bauen eine neue Verbindung von sich zu den Webservern im Backend auf und können dadurch sicherstellen, dass zum einen NIE ein Client von außen direkten Zugriff auf einen Webserver erhält, und zum anderen, dass sämtlicher Datenverkehr nun regelbasiert geprüft werden kann.

Mit den sogenannten Positiven (nur die Anfragen sind möglich, die explizit erlaubt wurden, z.B. nur SQL-SELECT Queries im POST aber kein INSERT) oder Negativen Modellen (Alle Anfragen sind zunächst erlaubt und die existierenden FW Regelwerke überprüfen auf die bekannten Security-Schwachstellen, der Admin hat dann die Möglichkeit via Logfile Analyse die Regeln zu erweitern) kann man sehr schnell, und vor allem OHNE Programmierkenntnisse zu besitzen, die Umgebung besser schützen.

Quelle: http://bit.ly/1wTcJTd

Die S&L hat in diesem Kontext zwei Produkte im Portfolio, welche je nach Anforderung und Leistungsbedarf, als Web Application Firewall fungieren.

Zum einen ist dies die Sophos UTM und zum anderen der Citrix Netscaler mit Application Firewall Lizenz. Bei beiden Systemen werden die WAF-Funktionalitäten durch simple Lizenzschlüssel freigeschaltet.

Viel spannender wird für sie aber der Besuch unseres nächsten S&L-Lunch sein, bei dem wir uns näher mit den obigen Themen beschäftigen und ihnen gerne näheres dazu erläutern und präsentieren. Wir freuen uns auf sie!

Wer zu diesem Thema gerne mehr wissen, oder tiefer einsteigen möchte, dem seien folgende Links empfohlen:

https://www.bsi.bund.de/cae/servlet/contentblob/476464/publicationFile/30632/WebSec_pdf.pdf

http://www.sans.org/security-resources/idfaq/ips-web-app-firewall.php

http://www.tecchannel.de/webtechnik/webserver/2019855/web_application_firewall_waf_uebersicht_grundlagen/index.html

http://www.citrix.com/content/dam/citrix/en_us/documents/products-solutions/citrix-netscaler-a-powerful-defense-against-denial-of-service-attacks.pdf

http://www.sophos.com/de-de/products/unified-threat-management.aspx

https://www.youtube.com/results?search_query=netscaler+application+firewall