Das Thema Netzwerkzugangskontrolle oder Network-Access-Control – kurz NAC – ist aktueller denn je. Denn mit einer NAC-Lösung bekommt man nicht nur die wachsende Zahl mobiler Endgeräte und Gastzugänge in den Griff. Man kontrolliert und reglementiert damit den gesamten Zugang zum Unternehmensnetzwerk. Niemand erhält unkontrolliert Zugang.

Oft gibt es bereits einzelne Lösungen für den sicheren Zugang über Wireless LANs oder für den Remote Access über das Internet – das drahtgebundene Netzwerk wird bei der Zugangskontrolle aber meistens total vernachlässigt. Aber genau hier lauern viele Gefahren. Seien es Gäste oder auch Mitarbeiter, die eigene, ungesicherte Geräte oder gar Switches oder Access Points mitbringen und „anstöpseln“. Mit NAC kein Problem.

Aber Vorsicht: NAC-Lösungen müssen einfach implementiert und verwaltet werden können – sonst ist das Projekt zwangsläufig zum Scheitern verurteilt!

Grundlage ist also zunächst eine sorgsame Projektplanung:

- Ziele definieren: was soll mit der NAC-Lösung erreicht werden? Dazu gehören typischerweise der Schutz sowohl vor Fremdgeräten als auch vor unsicheren Geräten, etwa mit nicht ausreichendem Virenschutz. Aber auch die Verhinderung von ungesteuerten Gerätebewegungen und die gezielte Bereitstellung von Netzwerkrechten für Gäste, Drucker, Notebooks, Telefone und andere Netzwerkkomponenten können dabei eine Rolle spielen.

- Authentisierungsverfahren bestimmen: Erforderlich ist eine Geräte-Authentifizierung beim Netzwerkzugang. Diese kann proprietär oder über 802.1X erfolgen, und sie kann auch auf verschiedenen Sicherheitslevels abhängig von den Endgeräten und den Sicherheitsanforderungen angeboten werden. Über die MAC-Adresse, Protokoll- oder Geräte-Profile, Anmeldeinformationen, Zertifikate bis hin zu stark kryptografischen Verfahren mit Chip-Karten oder dem TPM-Chip.

- Zugriffe beschränken: mittels dynamischer VLAN-Steuerung sollte eine logische Segmentierung und Reglementierung des Netzes erfolgen, damit Benutzer nicht auf alle Dienste zugreifen können.

- Angriffe erkennen und verhindern: Die Überwachung des Netzwerkes sollte auch Man-in-the-middle-Angriffe wie durch ARP-Poisoning oder MAC-Flooding erkennen und verhindern.

- Erweiterten Schutz realisieren: Durch die Integration von verschiedenen Sicherheitssystemen (z.B. Firewall, Virenschutz, IDS/IPS, VPN usw.) über proprietäre Schnittstellen (API, CLI) oder standardisierte Verfahren (IF-MAP) können Bedrohungen früher erkannt und wirkungsvoller bekämpft werden. Das NAC-System spielt in so einer Kombination immer eine zentrale Rolle, da es den Angreifer oder das bedrohende System unmittelbar vom Netzwerk trennen kann.

- Monitoring der Richtlinieneinhaltung: Unbedingt zu empfehlen ist eine Überwachung der Einhaltung der Sicherheitsrichtlinien wie Virenschutz, Patchmanagement, Sicherheitskonfigurationen etc.

- Reaktionen automatisieren: Sicherheit darf nicht von Fall zu Fall entschieden werden und auch nicht von der Auslastung der Administration abhängen. Darum sollten klare Regeln für den Umgang mit Fremdsystemen, nicht sicheren Systemen, das Verhalten bei nicht gemeldeten Umzügen etc. festgelegt und aktiviert werden.

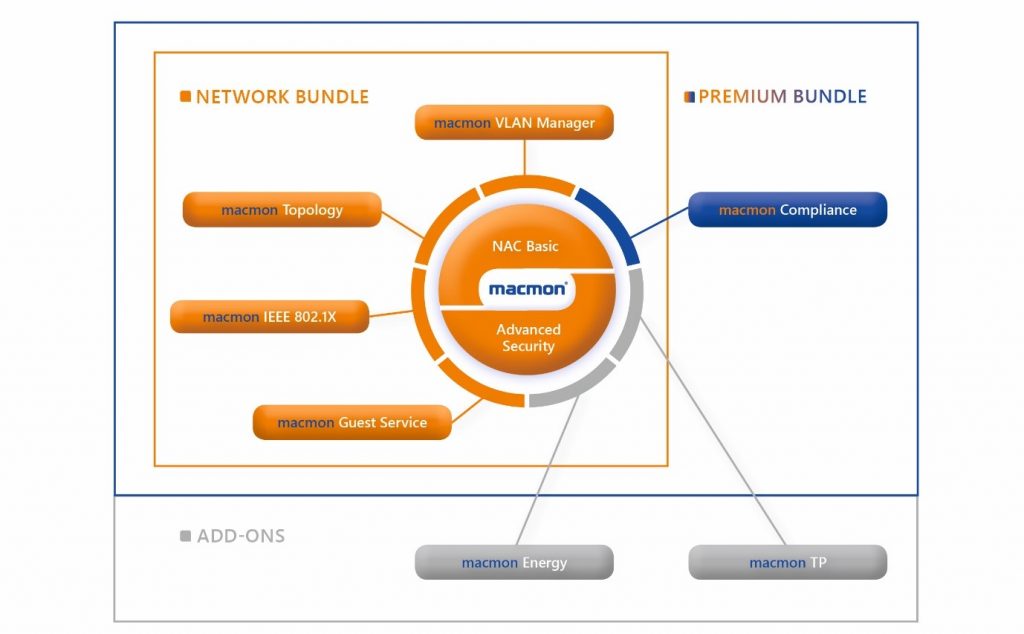

Fehlt nur noch ein geeignetes Produkt! Wir bieten Ihnen mit macmon eine BSI-zertifizierte NAC-Lösung eines deutschen Herstellers an. Sie erfordert keine Agenten oder Sensoren und keine Veränderungen der Netzwerkstruktur. Sie ist unabhängig von Betriebssystemen oder Herstellern. Dennoch ist macmon flexibel einsetzbar, einfach zu verwalten und zukunftssicher.

Ihr Networking-Team