Inhaltsverzeichnis

In diesem Blogartikel möchten wir Sie über die Gefahren informieren, die hinter Ransomware lauern, und gleichzeitig Strategien aufzeigen, mit denen Sie Ihre Backupumgebung effektiv vor Ransomware-Angriffen schützen können.

Ransomware ist Ihnen sicherlich ein Begriff. Doch ist Ihnen auch bewusst, welche Dimensionen diese perfiden Attacken von Cyberkriminellen bereits erreicht haben?

Das Wort „ransom“ bedeutet Lösegeld. Seit Jahren entwickeln Cyberkriminelle Schadsoftware, einzig und allein mit dem Ziel IT-Infrastrukturen außer Gefecht zu setzen und deren Betreiber zur Zahlung eines Lösegelds zu zwingen. Meist durch Verschlüsselung der Produktivdaten. Die Angriffe werden hierbei nicht mehr allein durch bloße Algorithmen durchgeführt. Vielmehr werden diese durch die Angreifer selbst ferngesteuert.

Wie läuft ein Ransomware-Angriff ab?

Ankunft – Ransomware wird ausgelöst, wenn der Benutzer auf einen Link in einer E-Mail oder auf einer Website klickt. Sie lädt sich in das System herunter und beginnt im Hintergrund zu laufen

Kontakt – Sie kontaktiert ihren Command-and-Control-Server (C&C), um Konfigurationsinformationen auszutauschen

Suchen – Er durchsucht das System nach wichtigen Dateien anhand ihrer Dateitypen

Verschlüsselung – Anschließend generiert er Verschlüsselungsschlüssel, die möglicherweise zuvor mit dem C&C-Server ausgetauschte Schlüssel beinhalten

Lösegeld – Sobald alle identifizierten Dateien verschlüsselt wurden, wird dem Benutzer eine Lösegeldnachricht angezeigt

Diese Attacken zielen heute aggressiv auch auf Datensicherungsumgebungen – ganz unabhängig von deren Ausprägung oder Standort. Lokale Infrastrukturen wie auch Cloud-Storages werden gezielt verschlüsselt oder gelöscht. So soll den Opfern der Selbstrettungsversuch, durch Wiederherstellung der Daten, unmöglich gemacht werden.

Wird diese Attacke nicht verhindert, sind alle Unternehmensdaten unwiederbringlich gelöscht.

Sind alle Daten verschlüsselt und der Geschäftsbetrieb zum Erliegen gekommen, bleibt lediglich der fromme Wunsch das Entschlüsselungstool der Erpresser gegen Lösegeldzahlung zu erhalten. In den Medien sind zunehmend Berichte über verschiedenste Opfer zu lesen: Von Pipeline-Betreibern über Versicherungsgesellschaften, Krankenhäusern sowie Logistikunternehmen bis hin zu öffentlichen Einrichtungen und Produktionsbetrieben. Alle Branchen sind betroffen.

Weltweit kommt es mittlerweile alle 14 Sekunden zu einem Angriff. Eine weitaus höhere Trefferquote als die Aussage einer ebenso lästigen und verdrießlichen Marketingkampagne einer Online-Partnerbörse. Das entspricht einer Steigerung von 700% seit 2016 und die entstandenen Schäden belaufen sich auf über 11. Mrd USD.

Höchste Zeit also den Schutz der eigenen Umgebung zu erweitern!

Wir wollen Ihnen aufzeigen mit welchen Maßnahmen Sie Ihre letzte Verteidigungslinie zum Schutze Ihrer Datensicherung aufbauen.

Die Altbekannte 3-2-1 Regel gewinnt immer mehr an Bedeutung und sollte dem Datensicherungskonzept als Basis dienen:

Quelle: https://www.veeam.com/blog/de/how-to-follow-the-3-2-1-backup-rule-with-veeam-backup-replication.html

Mindestens 3 Kopien der Daten, unter Einsatz von 2 verschiedenen Speichermedien, wovon 1 Kopie außerhalb extern aufbewahrt wird.

Veeam Backup Server Hardening

Um das Leben potenzieller Angreifer zu erschweren ist es unerlässlich die Backup Infrastruktur abzusichern. Wirksam zeigen sich hier diverse technische Maßnahmen, die auf folgende Komponenten abzielen:

Veeam Backup Server

Der Backupserver sowie alle genutzten Komponenten haben nichts in der Active Directory der Produktivumgebung zu suchen. Ist die AD erstmal kompromittiert wird den Angreifern der Zugang zum Backupserver auf dem Silbertablett serviert. Daher sind getrennte Domänen oder lokale Arbeitsgruppen zu nutzen. Der Einsatz von Firewalls und den internen Schutzmechanismen wie die Benutzerkontensteuerung sind obligatorisch.

Benutzerkonten

Separate Konten für separate Aufgaben. Für die tägliche Kontrolle der Datensicherung wird kein administrativer Zugriff benötigt. Ebenso wenig sollten für die ausgewählten administrativen Zugriffe gleiche Benutzernamen oder gar Kennwörter wie in der Domäne der Produktivumgebung genutzt werden. Und haben Sie zu jederzeit im Blick welche Konten über Administratorenrechte auf den Backupsystemen verfügen? Durch gezielte Checks in der Monitoring-Lösung kann ein Angreifer früh erkannt werden!

Backup Repositories

Die Backup Repositories haben besonderen Schutzbedarf, schließlich werden hier sämtliche Datensicherungen aufbewahrt. Daher sollten auch hier die Zugriffe stark eingeschränkt und idealerweise lediglich für Veeam Dienste zugelassen werden.

Um den Schutz besonders effektiv zu gestalten, eignen sich je nach Art des Repositories, zwei Lösungen:

Blocky for Veeam

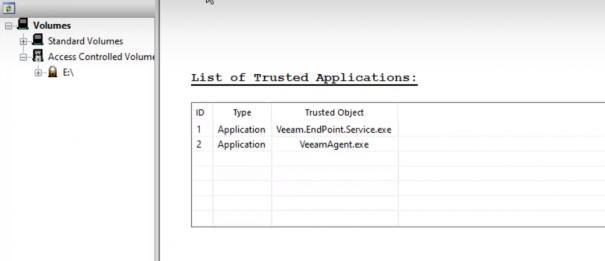

Für Backup Repositories auf Windows-Systemen hilft hier Blocky4Veeam.

Geschützt werden NTFS und ReFS Volumes, nicht autorisierte Zugriffe werden in Echtzeit gemeldet und der Zugriff entsprechend blockiert. Speziell auf den Schutz von Backupsystemen zugeschnitten, bietet Blocky4Veeam einen unmanipulierbaren Filtertreiber, der anhand eines Whitelistings die regulären Sicherungen gewähren lässt. Wird eine Veränderung erkannt, sodass der Fingerabdruck der autorisierten Dienste nicht mehr übereinstimmt, werden diese blockiert und eine Alarmierung herausgegeben. So bleiben die Backups sicher geschützt.

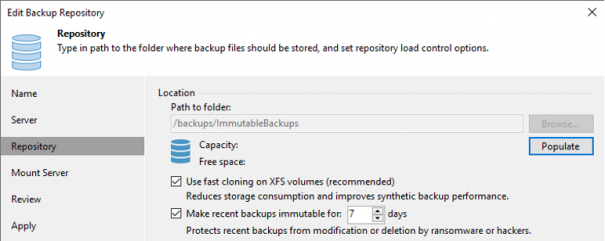

Immutable Linux Repository

Kommt kein Windows-System als Backup Repository zum Einsatz, so kann man durch den Einsatz des Immatuble-Bit eine weitere Sicherheitsstufe aufbauen. Voraussetzung hierfür sind eine Linux-Distribution, die den Einsatz von chattr commands unterstützt, sowie ein mit XFS formatiertes Dateisystem. Bei Einrichtung des Repositories in Veeam Backup & Replication ab Version 11 kann nun ein Zeitfenster definiert werden, in dem neu geschriebene Daten unveränderbar geschrieben werden. Anschließend entfällt der Schutz und die Dateien sind wieder überschreibbar. Somit sind die neuesten Backups vor Manipulation und somit auch vor Verschlüsselung geschützt.