Inhaltsverzeichnis

Update:

Es gibt nun auch eine erste offizielle Äußerung seitens Microsoft in einem Blogbeitrag vom 18.12.2021:

SQL Server (on Windows) – all editions

Note: If a customer installs Java support and deploys Java Archives (JARs) that depend on the Log4j 2 library, they are advised to upgrade to the latest version or remove the Java Archives (JARs) that require the dependency.

Link zum Microsoft Blog:

Leider werden die schlechten Nachrichten rund um den Log4j Exploit (CVE-2021-44228) nicht weniger. Wir informieren Sie deshalb über eine mögliche Schwachstelle im aktuellen SQL-Server 2019.

Welche Version ist betroffen?

Nach unseren aktuellen Erkenntnissen sind alle Editionen des SQL-Servers in der Version 2019 betroffen:

- SQL-Server 2019 Express

- SQL-Server 2019 Standard

- SQL-Server 2019 Enterprise

Was ist das Problem?

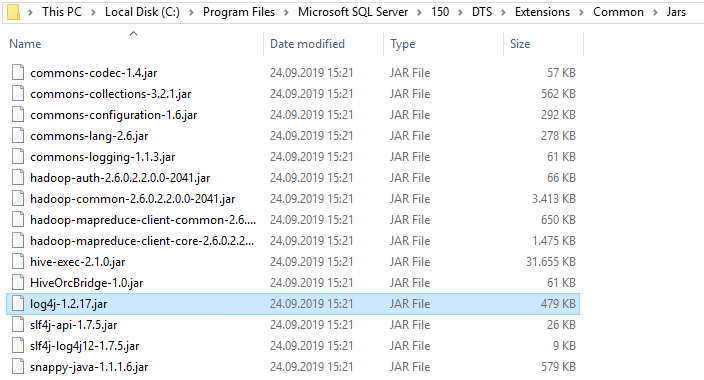

Der SQL-Server legt bei der Installation standardmäßig immer ein Verzeichnis „jars“ mit diversen Java-Archiven an. Eines davon ist „log4j-1.2.17.jar“ und somit das vom Exploit betroffene Archiv:

Der aktuelle Exploit betrifft vor allem die Version 2.x, nicht unbedingt die hier verwendete 1.x. Jedoch können wir nach aktuellem Stand keine 100% Sicherheit geben, dass diese Version nicht doch schadhaft genutzt werden kann. Bei Microsoft ist dies mittlerweile gemeldet und seit ca. 2 Tagen „under investigation“, ohne konkrete Antwort.

Auch das BSI gibt keine 100% Entwarnung für ältere Versionen:

Entgegen der anderslautenden ursprünglichen Annahme ist Berichten zufolge die Programmbibliothek auch in den Versionen 1.x verwundbar. In diesen Fällen sei die Verwundbarkeit jedoch nur über eine schadhafte Programmkonfiguration ausnutzbar, sodass eine Ausnutzung weit weniger wahrscheinlich erscheint.

Was empfehlen wir?

Grundsätzlich gibt es aktuell eine simple, jedoch konsequente Lösung für das Problem:

Löschen der Dateien!

Hierbei sollte jedoch zuvor geprüft werden, ob java-basierte Anwendungen mit SQL Servern kommunizieren. Ist dies der Fall, kann ein Löschen dazu führen, dass Anwendungen nicht mehr korrekt ausgeführt werden können.

Auch diverse, integrierte SQL-Dienste nutzen mitunter Java:

- Machine Learning (2019+)

- Polybase

- SQL Big Data Clusters

Was ist zu tun?

Haben Sie also einen SQL-Server 2019 im Einsatz, sollten Sie prüfen, ob java-basierte Anwendungen diesen verwenden oder ob die o.g. SQL-Dienste genutzt werden.

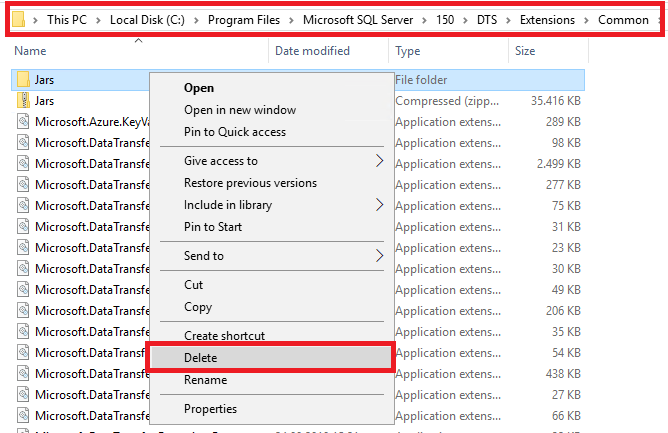

Im nächsten Schritt sollte das komplette „Jars“-Verzeichnis gezippt und anschließend im Original gelöscht werden:

Verzeichnispfad: C:\Program Files\Microsoft SQL Server\150\DTS\Extensions\Common\Jars

Benötigen Sie weitere Unterstützung?

Falls Sie sich bei mit einem weiteren Vorgehen nicht sicher sind, können wir Sie hierbei auch gerne telefonisch unterstützen. Gerne können wir die Systeme gemeinsam mit Ihnen prüfen und den Lösungsweg umsetzen.