„Ermöglichen Sie wann immer es möglich ist Homeoffice für Ihre Arbeitnehmer“. Diese Empfehlung bekommen wir nun zum zweiten Mal von offizieller Seite wegen der Corona-Pandemie zu hören.

Bereits im Frühjahr kamen viele Unternehmen dieser Empfehlung kurzfristig nach und richteten ihre Infrastruktur kurzfristig her oder erweiterten diese mit geeigneten Lösungen wie Remotezugängen via ICA/HDX oder auch VPN, Managed-Desktops, Videokonferenzsystemen oder einfach mobiler Hardware.

Nachdem sich die Lage etwas entspannt hatte und immer mehr Mitarbeiter zurück in die Büros wechselten, kommt jetzt die Rolle rückwärts.

Welche Erkenntnisse konnten wir in der Zwischenzeit erlangen? Die schnelle Umsetzung für Home-Office gelang oftmals nicht in Verbindung mit einer sicheren Umsetzung!

Viele Meldungen in einschlägigen Foren, Fachzeitschriften oder aus erster Hand bei unseren Kunden zeigten eine Vielfalt von Problemen, die über von der Überlastung der Terminalserver und VPN-Infrastrukturen, über fehlende MDM und MAM Lösungen und nicht verwalteter Bring-your-own-Devices berichteten.

Vor allem die letzten beiden Themen können hier als besonders kritisch eingestuft werden, da die Sicherheitsbarriere im Homeoffice in der Regel kaum vergleichbar mit der im Unternehmen ist. Neu entwickelte Malware, kompromittierte BYODs oder fehlende Sicherheitsupdates ermöglichen diverse Einstiegspunkte für Hacker und somit den Einstieg ins Unternehmen.

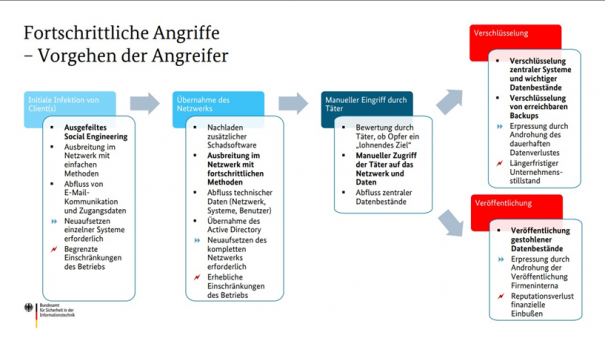

Cyberangriffe mit Ransomware a la Emotet nutzen Hacker, um sich mittels Schadprogrammen im Unternehmen unbemerkt auszubreiten, die Daten zu verschlüsseln oder abzuführen und Lösegeldforderungen zu stellen. Aber auch das Lahmlegen von Infrastrukturen mittels DDoS Attacken können Unternehmen handlungsunfähig machen.

Vorgehen der Angreifer:

Ein umfassender Schutz ihrer Infrastruktur ist daher wichtiger denn je!

Es ist sicher ein guter Anfang seine Mitarbeiter zu sensibilisieren, um verdächtige Emails und Anhänge nicht zu öffnen und nicht jeden USB-Stick ungeprüft in den passenden Port zu stecken.

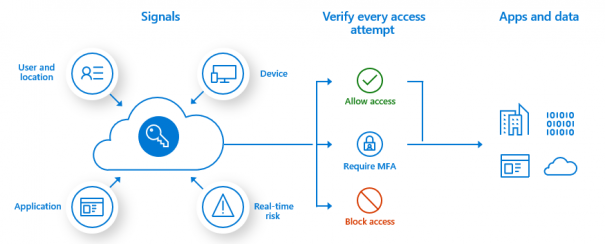

Führen Sie Sandstorm-Lösungen ein, die proaktiv Anhänge und Applikationen prüfen und ggf. isolieren. Erweitern Sie ihre VPN Lösungen um einen zusätzlichen Faktor zur Authentifizierung um Identitätsmissbrauch vorzubeugen, wenn Sie ihr Mitarbeiter zum Beispiel über einen ungesicherten Hotspot mit dem Unternehmensnetzwerk verbindet.

Multi-Faktor

Implementieren Sie Web Applikation Firewall Lösungen, um sich vor DDoS Attacken mittels maximaler Anzahl an Anfragen pro IP oder Score zu schützen. Ergänzen Sie ihr Infrastruktur um eine MDM/MAM Lösung, um ihre Endpoints Up-to-Date zu halten und ggf. den Zugriff auf das Netzwerk zu beschränken und zu verweigern, sollten wichtige Faktoren nicht erfüllt werden.

Wir informieren Sie gerne über Themen wie, Next Generation Endpoint Security, Multi-Faktor Authentifizierung, MDM und MAM Lösungen und alle anderen proaktiven Lösungen gegen Cyberbedrohungen.

Stellen Sie sich bitte auch mal folgende Frage:

Wer greift unter welchen Umständen auf unsere Unternehmensressourcen zu und kann ich das überhaupt beeinflussen bzw. steuern?

Antwort: ganz klares ja, hier handelt es sich um die sogenannte „kontextbasierende Sicherheit“

Bisherige rollenbasierte Zugriffskonzepte reichen heutzutage nicht mehr aus, um Sicherheits-, Compliance- und regulatorischen Vorgaben Rechnung zu tragen. Mitarbeiter greifen nicht mehr nur von intern mit dedizierten Endgeräten auf zentrale IT-Plattformen zu, sondern tun dies von verschiedenen Lokationen, Ländern, Firmen- oder privaten Laptops.

deviceTRUST erweitert die traditionelle Benutzerauthentifizierung um den Faktor Kontext und ermöglicht somit ein sicheres Arbeiten in modernen, dynamischen Umgebungen.

Bedeutet, Sie starten Ihre Citrix virtual apps oder virtual desktops aus Ihrem Homeoffice und devicetrust entscheidet, ob Sie bzw. Ihr Gerät unter den aktuellen Zuständen die Unternehmensressource nutzen darf, oder auch nicht.

Eine Prüfung von aktuell bis zu 350 Zuständen können Sie vor, aber auch während eines Zugriffes durchführen und Ihre Benutzer informieren, insofern der Zugriff nicht erlaubt wird.